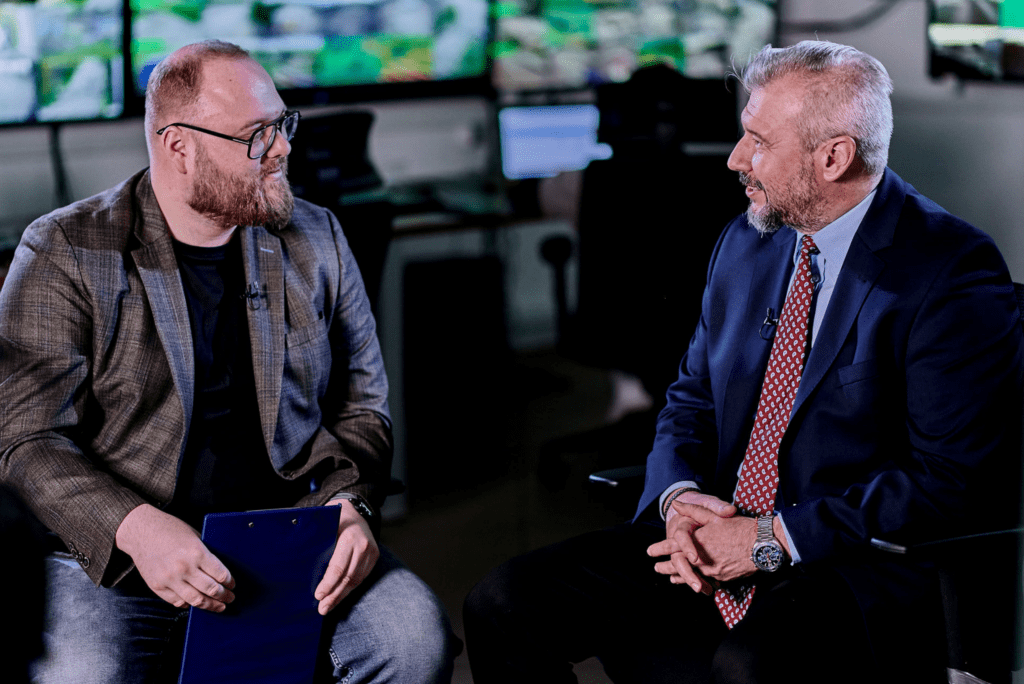

Czy bezpieczeństwo informacji jest ważne? Jak SGU może Ci pomóc zadbać o poszczególne elementy bezpieczeństwa? Odpowiedź na te pytania znajdziesz w poniższym wywiadzie.

Definicje bezpieczeństwa informacji omówi z nami Tomasz Pytlik – Dyrektor ds. bezpieczeństwa informacji w Storm Gray Unit

Przeczytanie tego artykułu pomoże zrozumieć Ci lepiej:

Czym jest bezpieczeństwo informacyjne i dlaczego jest tak ważne?

A: Informacja to obecnie jedno z najważniejszych aktywów w każdym przedsiębiorstwie. Co Pan myśli na ten temat?

Tomasz Pytlik (TP): Bezpieczeństwo biznesu opiera się przede wszystkim na informacji. Wiedza jest w dzisiejszych czasach cenniejsza niż złoto. Z tego już wszyscy powinni zdawać sobie sprawę, mimo to bezpieczeństwo często nie jest priorytetem w firmach. Poufne informacje posiadane przez podmioty gospodarcze na temat kontrahentów, współpracowników oraz pracowników mogą zabezpieczyć firmę. Nie możemy jednak zapomnieć o tym, że jako administrator danych osobowych mamy obowiązek należycie owe dane personalne zabezpieczać. Naruszenia ochrony danych skutkują dotkliwymi konsekwencjami.

Z kolei zaniedbanie w tej materii może spowodować straty finansowe, wizerunkowe, a także utratę pracowników. Nieautoryzowany dostęp do informacji może zdestabilizować sytuację w firmie. Kiedy informacje wrażliwe takie jak np. dane finansowe dostaną się do nieodpowiednich osób, liderzy mogą stracić wiarygodność na rynku, a firma dobry wizerunek i stabilizację.

Nawet zatrudnienie nieodpowiedniego pracownika może spowodować zagrożenia informacyjne. Takie działania mogą być stosowane również przez nieuczciwą konkurencję. Dlatego zabezpieczenie informacji oraz przejrzysta polityka bezpieczeństwa są kluczem do stabilnej sytuacji w firmie, oraz wzmocnienia jej pozycji rynkowej i rozwoju.

Organizacja bezpieczeństwa informacji.

A: Zagrożenia bezpieczeństwa informacji obecnie czyhają na przedsiębiorców na każdym kroku. Pandemia i rozproszony tryb pracy mają negatywny wpływ na stan bezpieczeństwa informacyjnego. W jaki sposób administrator danych osobowych może działać przeciwko nieautoryzowanemu dostępowi?

TP: Istnieją różne metody bezpieczeństwa informacji. Dziś mamy narzędzia, które można w tym celu wykorzystać. Są to między innymi: wywiad gospodarczy, sprawdzenie pracownicze czy badanie anty podsłuchowe. Dzięki tego typu działaniom zarządzanie ryzykiem jest zdecydowanie łatwiejsze do wdrożenia.

A: Brzmi to jak rodem z filmu szpiegowskiego… Czy kontrola jest nieunikniona? Zagrożenia dla bezpieczeństwa informacji są na tyle powszechne?

TP: Kontrola pozwoli nam na błyskawiczne reagowanie na zdarzenia. Zawsze zalecam klientom działanie na zasadzie: UFAJ, ALE SPRAWDZAJ. Tu warto skorzystać z pomocy firm, które tak jak nasza, mają wiedzę i doświadczenie niezbędną do realizacji takich zadań. Takie podmioty, dzięki posiadaniu odpowiednich licencji, mogą w razie konieczności, bronić swoich ustaleń przed sądem.

A: Wymienionych zostało kilka narzędzi, które mogą pomóc zabezpieczyć się firmom. Czy możemy je uznać za podstawy bezpieczeństwa informacji? Opowie Pan coś więcej na ich temat? Zacznijmy od wywiadu gospodarczego.

TP: To narzędzie mające na celu ułatwienie zarządzania ryzykiem w przedsiębiorstwie. Poprzez zdefiniowanie otoczenia firmy i poddaniu zdobytych informacji dokładnej analizie można przedstawić prognozy, które rzucą nowe światło na zakładane plany. Ma to bezpośrednie przełożenie na podejmowanie trafnych decyzji.

Jak stworzyć środowisko bezpieczeństwa informacyjnego - narzędzia.

A: Wspomniał Pan o sprawdzeniu pracowniczym. Na czym dokładnie polega?

TP: Zatrudnienie nieodpowiedniego pracownika może stwarzać zagrożenia dla bezpieczeństwa informacji. Bezpieczeństwo informacji w Internecie to nie jest taka oczywista sprawa. Dziś ogromną wiedzę uzyskujemy z mediów społecznościowych oraz materiałów udostępnianych w Internecie. Jednym z najczęściej podejmowanych działań jest Background Screening. Polega to na weryfikacji informacji z CV.

Analizowana jest przeszłość kandydata poprzez sprawdzenie zgodności informacji z rzeczywistością. Dane statystyczne nie pozostawiają złudzeń. Z naszego doświadczenia i analiz wynika, że 70% CV przesyłanych do pracodawców mija się z prawdą. Często są mocno podkoloryzowane, i trudno jest tutaj wdrożyć jakiś konkretny system bezpieczeństwa informacji.

A: Te dane są zaskakujące. Czy w związku z sytuacją ograniczonego zaufania zalecane są prewencyjne działania w myśl wspomnianego stwierdzenia „Ufaj, ale sprawdzaj?” Proszę opowiedzieć, w jaki sposób informacje wrażliwe pomaga zabezpieczyć np. przeprowadzenie badania anty podsłuchowego.

TP: Badania anty podsłuchowe stosuje się w przypadku podmiotów gospodarczych poruszających na przykład na zebraniach poufne informacje, których wyciek może stanowić poważne zagrożenie. Wiadomo, jak ważne jest bezpieczeństwo informacji wewnętrznych, poufnych. Badanie anty podsłuchowe polega na sprawdzeniu, czy w strategicznych miejscach w firmie nie pojawiają się urządzenia podsłuchowe.

Polityka bezpieczeństwa informacji - dlaczego SGU to dobry wybór?

A: Bezpieczeństwo informacyjne w firmie to bez wątpienia ważny temat, tak samo jak świadome zarządzanie ryzykiem i ciągłe doskonalenie systemów bezpieczeństwa. Mam wrażenie, że świadomość polskich przedsiębiorstw jest coraz większa, jeśli chodzi o usługi, które mają za zadanie neutralizować zagrożenia informacyjne i nie dopuścić do tego by poufne informacje były zagrożone przez nieautoryzowany dostęp. Czy możemy podsumować, jakie wymierne korzyści niesie za sobą skorzystanie z usług podmiotów oferujących usługi z zakresu na który składają się wszystkie elementy bezpieczeństwa o których Pan opowiedział?

TP: Przede wszystkim jest to kompleksowa pomoc w uniknięciu niekorzystnych zdarzeń związanych z bezpieczeństwem informacji. Ułatwia to zarządzanie ryzykiem i zapewnia bezpieczeństwo danych osobowych. Jeśli istnieje możliwość uzyskania materiałów dowodowych, zawsze dostarczamy je klientowi, by ułatwić mu identyfikację i błyskawiczne reagowanie na zdarzenia. Czas i reakcja na takie zdarzanie jest kluczowa.

A: Dziękuję za rozmowę!

TP: Ja również dziękuję! Mam nadzieję, że ten materiał uświadomił po krótce przedsiębiorcom cele bezpieczeństwa informacji .